A medida que las tecnologías de redes inalámbricas han evolucionado, también lo han hecho los protocolos de seguridad inalámbrica para protegerlas.

La idea del artículo que les trae domoticayhogar.com es que puedas obtener una rápida visión general de los tres estándares de seguridad WLAN y conozca las diferencias entre WEP, WPA y WPA2.

Convengamos que hablar de estas cosas pueden resultar algo complejas, es por eso que trataremos de ser lo más simples y claros posible.

- Protocolos de seguridad inalámbrica: Comprendiendo que son WEP, WPA, WPA2

- Privacidad de equivalencia por cable (WEP)

- Acceso Protegido Wi-Fi (WPA)

- Acceso protegido Wi-Fi 2 (WPA2)

- Seguridad Wireless bajo el protocolo WPS

- Auditoria Seguridad Informática

- Seguridad Informática en las Empresas

- Cámaras de seguridad Wireless

Protocolos de seguridad wifi inalámbrica: Comprendiendo que son WEP, WPA, WPA2

Hay varios tipos de seguridad inalámbrica con los que te encontrarás. pero… cuáles son los protocolos de seguridad informática? Aquí tienes un breve resumen de los detalles.

Privacidad de equivalencia por cable (WEP)

Wired Equivalent Privacy: Desarrollado a finales de la década de 1990 como el primer algoritmo de cifrado para el estándar 802.11.

El protocolos de seguridad de redes inalámbricas WEP se diseñó con un objetivo principal en mente: evitar que los hackers fisgoneen en los datos inalámbricos a medida que se transmiten entre clientes y puntos de acceso (AP). Sin embargo, desde el principio, WEP carecía de la fuerza necesaria para lograrlo.

Los expertos en ciberseguridad identificaron varios defectos graves en la PME en 2001, lo que finalmente dio lugar a recomendaciones a nivel de toda la industria para eliminar gradualmente el uso de la PME tanto en los dispositivos empresariales como en los de consumo.

El ciber ataque WEP

Después de que un ataque cibernético a gran escala ejecutado contra T.J. Maxx en 2009 fuera rastreado hasta las vulnerabilidades expuestas por WEP, el Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago prohibió a los minoristas y otras entidades que procesaban datos de tarjetas de crédito el uso de WEP.

WEP utiliza el cifrado de flujo RC4 para la autenticación y el cifrado. El estándar originalmente especificaba una clave de encriptación pre-compartida de 40 bits.

Una clave de 104 bits se hizo disponible después de que se levantara una serie de restricciones del gobierno de los Estados Unidos. La clave debe ser introducida manualmente y actualizada por un administrador.

La clave se combina con un vector de inicialización de 24 bits en un esfuerzo por reforzar el cifrado.

Sin embargo, el pequeño tamaño de la vía intravenosa aumenta la probabilidad de que las llaves sean reutilizadas, lo que, a su vez, las hace más fáciles de romper.

Esta característica, junto con otras vulnerabilidades, incluyendo mecanismos de autenticación problemáticos, hacen de WEP una opción arriesgada para la seguridad inalámbrica.

Acceso Protegido Wi-Fi (WPA)

Las numerosas fallas en WEP revelaron la urgente necesidad de una alternativa, pero los procesos deliberadamente lentos y cuidadosos requeridos para escribir una nueva especificación de seguridad plantearon un conflicto.

En respuesta, en 2003, la Wi-Fi Alliance lanzó WPA como un estándar provisional, mientras que el Institute of Electrical and Electronics Engineers (IEEE) trabajó para desarrollar un reemplazo más avanzado y a largo plazo para WEP.

WPA tiene modos discretos para usuarios empresariales y para uso personal. El protocolo empresarial, WPA-EAP, utiliza una autenticación 802.1x más estricta con el Protocolo de autenticación extensible (Extensible Authentication Protocol, o EAP).

El protocolo de seguridad wireless personal, WPA-PSK, utiliza claves pre-compartidas para una implantación y gestionamiento más sencillo entre los consumidores y las pequeñas oficinas. El modo Enterprise requiere el uso de un servidor de autenticación.

Aunque WPA también se basa en el cifrado RC4, introdujo varias mejoras al cifrado, a saber, el uso del Protocolo de Integridad de Clave Temporal (TKIP).

Las mejoras del protocolo WPA

El protocolo contiene un conjunto de funciones para mejorar la seguridad de la LAN inalámbrica:

- El uso de claves de 256 bits

- La mezcla de claves por paquete

- Generación de una clave única para cada paquete

- Transmisión automática de claves actualizadas

- La comprobación de la integridad de los mensajes

- Un tamaño IV mayor (48 bits)

- Mecanismos para reducir la reutilización IV.

WPA fue diseñado para ser compatible con WEP para fomentar una adopción rápida y fácil.

Los profesionales de la seguridad de red pudieron soportar el nuevo estándar en muchos dispositivos basados en WEP con una simple actualización del firmware.

Sin embargo, este marco también significaba que la seguridad que proporcionaba no era tan sólida como podría serlo.

Acceso protegido Wi-Fi 2 (WPA2)

Como sucesor de WPA, el estándar WPA2 fue ratificado por el IEEE en 2004 como 802.11i.

Al igual que su predecesor, WPA2 también ofrece modos empresariales y personales.

Aunque WPA2 todavía tiene vulnerabilidades, se considera el estándar de seguridad inalámbrica más seguro disponible.

WPA2 reemplaza el cifrado RC4 y TKIP con dos mecanismos de cifrado y autenticación más potentes: el Advanced Encryption Standard (AES) y el Counter Mode con Cipher Block Chaining Message Authentication Code Protocol (CCMP), respectivamente.

WPA2 también está diseñado para ser compatible con versiones anteriores y admite TKIP como solución alternativa en caso de que un dispositivo no sea compatible con CCMP.

Desarrollada por el gobierno de los EEUU para la protección de datos clasificados, AES se compone de tres cifras de bloque simétricas.

Cada uno cifra y descifra datos en bloques de 128 bits utilizando claves de 128, 192 y 256 bits.

Aunque el uso de AES requiere más potencia de computación por parte de los APs y clientes, las mejoras continuas en el hardware de los ordenadores y de la red han mitigado los problemas de rendimiento.

Protocolo CCMP

El Protocolo de código de autenticación de mensaje de encadenamiento de bloque de cifrado de modo contador, o CCMP protege la confidencialidad de los datos al permitir que sólo los usuarios autorizados de la red reciban los datos, y utiliza un código de autenticación de mensajes encadenado por bloques de cifrado para garantizar la integridad de los mensajes.

WPA2 también introdujo una itinerancia más fluida, permitiendo a los clientes pasar de un AP a otro en la misma red sin tener que volver a autenticarse, mediante el uso de la caché de claves maestras de Pairwise o la preautenticación.

Seguridad Wireless bajo el protocolo WPS

En 2007, comenzó a aparecer un nuevo método de seguridad: la configuración protegida WiFi (WPS) en los puntos de acceso inalámbricos.

Con este tipo de seguridad, un usuario puede añadir nuevos dispositivos a su red simplemente pulsando un botón (dentro del software de administración o físicamente en el router) e introduciendo un número PIN de 8 dígitos en el dispositivo cliente.

La función PIN actúa como una especie de atajo para introducir una clave WPA (WiFi Protected Access) más larga.

La primera idea detrás de WPS era que contar con acceso físico al AP para presionar un botón y leer una pegatina proporcionaría una implementación más segura de la autenticación WiFi.

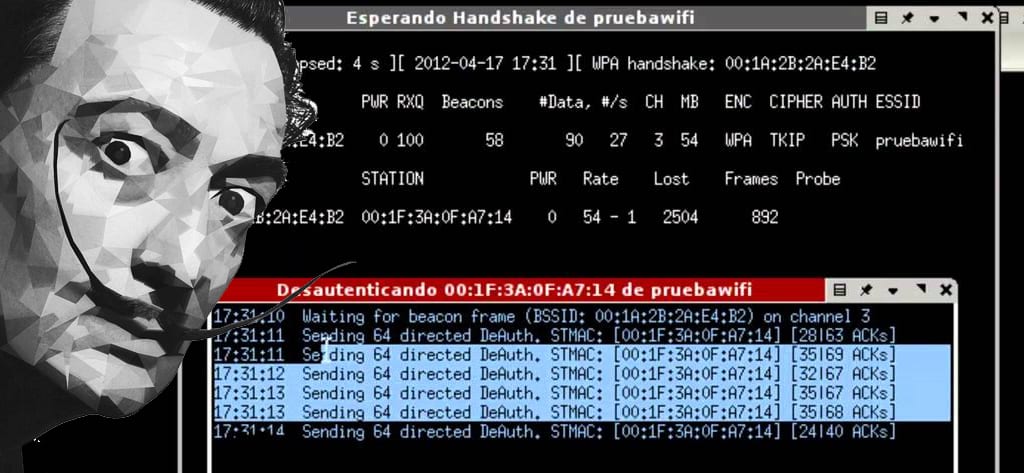

Todo estaba bien en el mundo de WPS, hasta el invierno siguiente, cuando un investigador de seguridad descubrió el talón de Aquiles en la implementación.

¿Cuál es el mejor cifrado para wifi?

El mejor estándar actual de cifrado para redes WiFi es WPA2. Para asegurarte de que lo utilizas, entra en la página de gestión de tu router inalámbrico y, en la sección de configuración de WiFi, asegúrate de que utilizas WPA2 (puede estar etiquetado como WPA2-PSK o WPA2-Personal en tu router WiFi).

¿Qué cifrado para WiFi es el más rápido?

WPA2 es el más rápido de los protocolos de cifrado, mientras que WEP es el más lento.

Así es como funcionan los protocolos de seguridad:

El octavo y último dígito del número PIN es una suma de comprobación, que se utiliza para asegurarse de que los 7 dígitos que importan no se corrompan.

De estos 7 dígitos, podemos ver que hay 10.000.000 de posibilidades (ya que cada uno de los 7 dígitos puede ser 0-9, con repeticiones permitidas).

Esto es todavía una cantidad bastante enorme de posibilidades, y solo se podría considerar bastante seguro – pero hay un defecto en el proceso de comprobación.

Cuando un PIN está siendo examinado por el AP, los primeros 4 dígitos (10.000 posibilidades) se comprueban por separado de los últimos 3 dígitos (1.000 posibilidades).

Esto se traduce en un usuario malicioso que sólo necesita hacer un máximo de 11.000 conjeturas, que un ordenador puede manejar en cuestión de horas!

Como puede ver, si usted o alguien que conoce está utilizando actualmente WPS en un punto de acceso, debe desactivar la función lo antes posible.

Recomendación de Seguridad Wireless

Si su punto de acceso o sus clientes sólo pueden utilizar protocolo de seguridad wifi WEP, es hora de que se plantee la posibilidad de actualizar su tecnología para aumentar tu sistema y seguridad, por no hablar del aumento de la velocidad de transferencia en los dispositivos más nuevos.

Ahora mismo, la mejor seguridad para su red WiFi es WPA2 con WPS desactivado. El uso de esta combinación de seguridad proporciona la red WiFi más segura posible hoy en día, y le da la tranquilidad que necesita para «configurarlo y olvidarlo».

Además, ¿realmente quiere confiar en un solo botón para proporcionar toda la seguridad de su red? Si WPA2 con WPS desactivado se vuelve vulnerable, nos aseguraremos de mantenerte informado sobre los ajustes que debes hacer para mantenerte seguro.

Seguridad Informática en las empresas

Si se está preguntando cuáles son las compañías de seguridad informática más grandes, entonces esta lista lo tiene cubierto.

Esta lista incluye las empresas de seguridad informática más famosas del sector, por lo que si está pensando en trabajar en el sector de la seguridad informática, es posible que desee buscar trabajo en los nombres de estas empresas.

Auditoria seguridad informática

Una auditoría de redes de seguridad es una evaluación sistemática de la seguridad del sistema de información de una empresa mediante la medición de su conformidad con un conjunto de criterios establecidos.

Una seguridad de red completa normalmente evalúa la protección de la configuración física y el entorno del sistema, el software, los procesos de manejo de la información y las prácticas de los usuarios.

Las auditorías de seguridad redes wifi se utilizan a menudo para determinar el cumplimiento de la normativa, a raíz de la legislación específica de cada país, generalmente bajo la Ley de Información sobre Violaciones de la Seguridad, que especifica cómo deben tratar las organizaciones la información.

Listado de empresas de seguridad informática

Lista de las principales empresas de seguridad informática del mundo, listadas por su prominencia con logotipos corporativos cuando estén disponibles.

Esta lista de las principales empresas de seguridad informática encargadas de crear protocolos de seguridad redes inalámbricas incluye las empresas de seguridad electrónica, informática, corporaciones, agencias, vendedores y empresas más grandes y rentables del mundo.

Tecnologías de software CheckPoint

Check Point Software Technologies es líder en la seguridad de Internet. La compañía es líder de mercado en los mercados mundiales de firewall empresarial, firewall personal, seguridad de datos y VPN.

El check Point se centra en la seguridad de TI con su amplia cartera de soluciones de seguridad de red, seguridad de datos y gestión de seguridad.

Clearswift

La empresa seguridad Clearswift es una experta en seguridad de la información. Clearswift opera desde sus oficinas en Europa, Australia, Japón y Estados Unidos. Clearswift tiene una red de socios de más de 900 revendedores en todo el mundo.

Grupo Comodo

Comodo Group, Inc. es un grupo privado de empresas proveedoras de software informático y certificados digitales SSL, con sede en Clifton, Nueva Jersey, Estados Unidos.

Tiene oficinas en el Reino Unido, Ucrania, Rumania, China, India, Turquía y Clifton, NJ.

A partir del 24 de febrero de 2015, Comodo era el mayor emisor de certificados SSL, con una cuota de mercado del 34% en el 5,4% de todos los dominios web.

Entrust Security

Entrust Inc. es una empresa privada de software de 130 millones de dólares con 350 empleados.

Proporciona software y servicios de seguridad para la gestión de identidades en las áreas de infraestructura de clave pública, autenticación multifactorial, certificados Secure Socket Layer, detección de fraudes, certificados digitales y autenticación móvil.

Seguridad EarthLink

EarthLink es un proveedor de servicios de TI, redes y comunicaciones con sede en Atlanta, Georgia, Estados Unidos.

La empresa presta servicios a más de 150.000 empresas y 1 millón de consumidores estadounidenses.

Empresa de seguridad ESET

ESET es una empresa de seguridad informática con sede en Bratislava, Eslovaquia, fundada en 1992 por la fusión de dos empresas privadas.

La empresa fue premiada como la empresa eslovaca más exitosa en 2008, 2009 y 2010. ESET es una empresa privada con sucursales en San Diego, Estados Unidos; Montreal, Canadá; Buenos Aires, Argentina; São Paulo, Brasil; Praga, República Checa, entre otras.

Finjan Seguridad Wireless

Finjan es una empresa propietaria de la tecnología patentada que se utiliza en muchas soluciones empresariales de seguridad web, incluida la prevención de malware en tiempo real y basada en el comportamiento.

Las divisiones de hardware y software originales de Finjan fueron adquiridas por M86 Security en 2009.

- Domótica historia y mucho más

- Ventajas y Desventajas para crear una casa inteligente o Domótica

- Amazon Echo Spot Análisis

- Robot aspirador Roomba 960 características y compra Amazon

- Iluminación Philips Hue Adore

- Conozca las mejores gafas de realizad virtual

wifi auditor, seguridad wifi, empresas de seguridad, seguridad electronica, seguridad en redes wifi, seguridad en la red, auditoria de redes, empresa seguridad, sistemas de seguridad informatica, camaras de seguridad wireless, wifi auditor windows 7

0 comentarios